3. Terminologia

Oggi per Steganografia si intende l'arte e la scienza di nascondere un'informazione in modo tale che la sua presenza non possa essere determinata.A causa dell'interesse crescente circa la protezione della proprietà su Internet e anche nell'eventualità che le tecnologie crittografiche siano dichiarate fuorilegge, l'interesse nelle tecniche per nascondere informazioni è aumentato notevolmente negli ultimi anni.

Oggi si possono quindi distinguere due principali diramazioni nell'attuale scenario steganografico:

1. la protezione contro una semplice individuazione del messaggio da parte di un avversario passivo.

2. l'abilità di nascondere un messaggio in modo tale che nemmeno un avversario attivo possa rimuoverlo.

La Steganografia con un avversario passivo può essere illustrata con il "Problema dei Prigionieri" di Simmons: Alice e Bob sono in prigione ed intendono progettare un piano di fuga. Tutte le loro comunicazioni sono osservate da un avversario (la guardia Eva), che ostacolerà il loro piano trasferendoli in una prigione ad alta sicurezza non appena individuerà anche il minimo messaggio nascosto. Alice e Bob riusciranno nel loro intento se Alice riuscirà a mandare messaggi a Bob senza che Eva si accorga di nulla e possa insospettirsi.

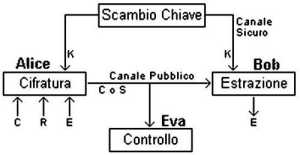

Lo schema qui sopra mostra come funziona lo scambio di messaggi con un avversario passivo. E è il testo segreto che Alice e Bob si vogliono scambiare, C è il testo di copertura, R è un'eventuale variabile random di Alice, K è la chiave segreta condivisa in modo sicuro da Alice e Bob, S è il messaggio steganografato che Bob riceve.

Quando Alice vuole mandare un messaggio a Bob, sa che deve passare sotto il controllo della guardia, e quindi nasconde il messaggio E dentro di C, eventualmente utilizzando R, ottenendo così il risultato S. Eva vede che Alice sta comunicando con Bob, ma non sa se quello che sta trasmettendo sia C o S, anche perchè non ha modo dato S di tornare ad E. Bob invece, quando riceve un messaggio di Alice, prova a decifrarlo con la chiave K, e scopre se vi era nascosto un testo segreto. In questo modo Alice e Bob riescono ad aggirare la sicurezza di Eva, comunicando tranquillamente grazie alla chiave K. Va sottolineato il fatto che il messaggio S dovrebbe essere insospettabile, e avere un suo senso più o meno compiuto.

Nascondere un messaggio in modo tale che nemmeno un avversario attivo possa rimuoverlo è un problema leggermente differente, e più complesso. Se nello schema sopra Eva non si limita a guardare i messaggi che si scambiano Alice e Bob, ma ne altera anche alcune parti senza modificarne il significato, ecco che Bob non sarà più in grado di risalire al testo segreto originale di Alice. Eva però non può sapere dove sia nascosto il segreto, quindi può solo cambiare una parte del messaggio dove pensa che vi sia nascosto qualcosa. È proprio su questa insicurezza di Eva che deve basarsi Alice, quando nasconde il testo segreto.

La terminologia che rispetta gli schemi di attacco e rottura della steganografia è simile alla terminologia crittografica; vi sono comunque alcune sostanziali differenze. Mentre un crittanalista applica la crittanalisi per cercare di decodificare o rompere messaggi criptati, lo steganalista è colui che applica la steganalisi cercando di determinare l'esistenza di eventuali informazioni nascoste. In crittografia si poteva partire dal confronto di porzioni di testo in chiaro e parti di testo cifrato. Con la steganografia invece, il confronto può essere fatto tra il testo di copertura, il messaggio steganografato ed eventuali porzioni di testo segreto. Il messaggio finale steganografato inoltre può anche essere criptato, e in questo caso una volta scoperto esse deve ancora venir decriptato.

Quali sono gli attacchi possibili alla steganografia? Diciamo che possiamo distinguere i seguenti casi:Solo steganografico

Copertura conosciuta

Testo conosciuto

Steganografia usata

Messaggio scelto

Nell'attacco solo steganografico abbiamo a disposizione solo il messaggio steganografato S per le nostre analisi. Questo è probabilmente il caso peggiore che ci si possa presentare. Se invece siamo a conoscenza sia di C sia di S, possiamo parlare di attacco con copertura conosciuta. La steganalisi può sfruttare anche il testo conosciuto quando il testo nascosto viene rivelato qualche tempo dopo, e quindi l'attaccante può cercare di analizzare il messaggio S per attacchi futuri.

Anche conoscendo il testo segreto E può essere comunque molto difficile risalire al metodo steganografico usato, e quindi questo caso può essere paragonato al primo caso solo steganografico. L'attacco a steganografia usata è quando lo steganalista conosce l'algoritmo usato per nascondere il testo. Infine l'attacco del messaggio scelto si ha quando lo steganalista genera il messaggio steganografato S usando qualche algoritmo e partendo da un testo segreto conosciuto. Lo scopo di questo attacco è determinare parti corrispondenti nel messaggio steganografato S che possano rivelare quale algoritmo o programma è stato usato.

Il testo segreto può essere nascosto in vari tipi di file, e i più usati al giorno d'oggi sono le immagini e i file audio o video.